Bruteforce è tra le più antiche tecniche di hacking, è anche uno dei più semplici attacchi automatizzati che richiedono una conoscenza minima e un intervento da parte dell'aggressore. L'attacco consiste in più tentativi di accesso utilizzando un database di possibili nomi utente e password fino alla corrispondenza.

- Puoi forza bruta FTP?

- Puoi usare la forza bruta SSH?

- Cos'è la forzatura bruta di SSH?

- Cos'è il brute FTP?

- Come faccio a sapere se un FTP è abilitato in modo anonimo?

- Che cos'è l'attacco di forza bruta FTP?

- È SSH sicuro?

- Sta eseguendo attacchi di forza bruta SSH contro?

- Con quale frequenza devono essere modificate le chiavi SSH?

- Cos'è la chiave SSH?

- Cos'è FTP Hydra?

- Come funziona l'attacco SSH?

Puoi forza bruta FTP?

FTP Brute Force Attack

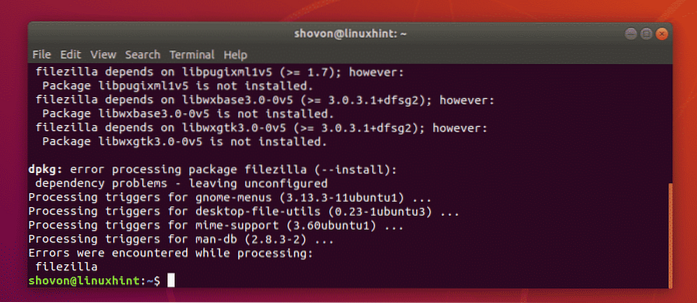

Un altro modo per rubare le credenziali è l'attacco di forza bruta al server FTP utilizzando Metasploit. Apri il terminale nel tuo kali Linux e carica il framework metasploit ora digita il seguente comando per l'accesso FTP a forza bruta.

Puoi usare la forza bruta SSH?

Gli attacchi di forza bruta SSH sono qui per restare. ... Non solo per SSH, ma spesso vediamo forze brute tramite FTP o ai pannelli di amministrazione (Plesk, WordPress, Joomla, cPanel, ecc.). Per quanto riguarda la protezione del tuo sito dagli attacchi di forza bruta, la prima opzione è utilizzare le chiavi SSH (e disabilitare l'autenticazione della password).

Cos'è la forzatura bruta di SSH?

Gli attacchi sono tentativi di forza bruta di autenticazione su server SSH remoti, una tattica che è stata utilizzata abbastanza spesso in passato negli attacchi distribuiti. ... Gli attacchi sono tentativi di forza bruta di autenticazione su server SSH remoti, una tattica che è stata utilizzata abbastanza spesso in passato negli attacchi distribuiti.

Cos'è il brute FTP?

Ma il più delle volte, saranno richiesti un nome utente e una password validi. Ma esistono diversi metodi per forzare le credenziali FTP e ottenere l'accesso al server. File Transfer Protocol è un protocollo di rete utilizzato per trasferire i file. Utilizza un modello client-server in cui gli utenti possono connettersi a un server utilizzando un client FTP.

Come faccio a sapere se un FTP è abilitato in modo anonimo?

Apri "Gestione Internet Information Services (IIS)". Seleziona il server. Fare doppio clic su "Autenticazione FTP". Se lo stato "Autenticazione anonima" è "Abilitato", si tratta di una scoperta.

Che cos'è l'attacco di forza bruta FTP?

Bruteforce è tra le più antiche tecniche di hacking, è anche uno dei più semplici attacchi automatizzati che richiedono una conoscenza minima e un intervento da parte dell'aggressore. L'attacco consiste in più tentativi di accesso utilizzando un database di possibili nomi utente e password fino alla corrispondenza.

È SSH sicuro?

In genere, SSH viene utilizzato per acquisire e utilizzare in modo sicuro una sessione di terminale remoto, ma SSH ha altri usi. SSH utilizza anche una crittografia avanzata e puoi impostare il tuo client SSH in modo che funga da proxy SOCKS. Una volta che hai, puoi configurare le applicazioni sul tuo computer, come il tuo browser web, per utilizzare il proxy SOCKS.

Sta eseguendo attacchi di forza bruta SSH contro?

Secondo il SANS Institute Security Risks Report per il 2007, gli attacchi di forza bruta / dizionario contro servizi remoti come SSH, sono una delle prime 20 forme di attacco più comuni su Internet che compromettono i server.

Con quale frequenza devono essere modificate le chiavi SSH?

5 risposte. Sì, in senso stretto si consiglia di far scadere le chiavi SSH dopo un po '(ciò potrebbe dipendere dalla lunghezza della chiave, dalle vulnerabilità trovate nel generatore di chiavi, ecc.). Tuttavia tale meccanismo non è stato previsto da SSH. Ed è complicato andare a tutti i possibili host remoti ed eliminare la chiave pubblica.

Cos'è la chiave SSH?

Una chiave SSH è una credenziale di accesso per il protocollo di rete SSH (secure shell). Questo protocollo di rete sicuro autenticato e crittografato viene utilizzato per la comunicazione remota tra macchine su una rete aperta non protetta.

Cos'è FTP Hydra?

Hydra è un popolare strumento di cracking delle password che può essere utilizzato per forzare molti servizi per scoprire la password di accesso da un determinato elenco di parole. È incluso in kali linux ed è nella lista dei primi 10. ... Menziona la combinazione nome utente / password che ha funzionato per il server ftp.

Come funziona l'attacco SSH?

Il software di attacco implementa quindi sia il lato client che quello server per il protocollo che viene attaccato. Quando il client si connette, lo strumento di attacco funge da server e negozia una sessione con il client. Quindi funge da client e negozia un'altra connessione crittografata con il server.

Linuxteaching

Linuxteaching