Comandi di scansione di base

| Obbiettivo | Comando | Esempio |

|---|---|---|

| Scansiona un singolo target | nmap [destinazione] | nmap 192.168.0.1 |

| Scansiona più target | nmap [target1, target2, ecc | nmap 192.168.0.1 192.168.0.2 |

| Scansiona una serie di host | nmap [intervallo di indirizzi IP] | nmap 192.168.0.1-10 |

| Scansiona un'intera sottorete | nmap [indirizzo ip / cdir] | nmap 192.168.0.1/24 |

- A cosa serve Nmap?

- Come si esegue la scansione utilizzando nmap?

- Gli hacker usano nmap?

- Nmap è illegale?

- Come gli hacker utilizzano le porte aperte?

- La scansione delle porte è legale?

- Che non è un tipo di scansione delle porte?

- Cos'è il comando netstat?

- Cos'è lo strumento nikto?

- Qual è la differenza tra nmap e wirehark?

- È possibile violare una porta filtrata?

- Cos'è Nmap principiante?

A cosa serve Nmap?

Nmap è ora uno degli strumenti principali utilizzati dagli amministratori di rete per mappare le loro reti. Il programma può essere utilizzato per trovare host live su una rete, eseguire scansioni delle porte, ping sweep, rilevamento del sistema operativo e rilevamento della versione.

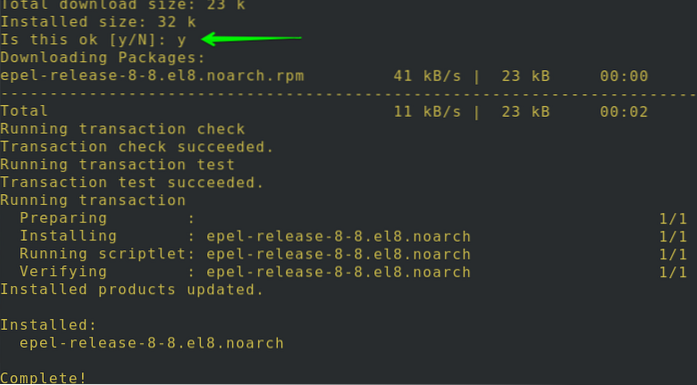

Come si esegue la scansione utilizzando nmap?

Per iniziare, scarica e installa Nmap dal file nmap.org e quindi avviare un prompt dei comandi. Digitando nmap [hostname] o nmap [ip_address] avvierà una scansione predefinita. Una scansione predefinita utilizza 1000 porte TCP comuni e ha la funzione Host Discovery abilitata. Host Discovery esegue un controllo per vedere se l'host è in linea.

Gli hacker usano nmap?

Nmap può essere utilizzato dagli hacker per ottenere l'accesso a porte non controllate su un sistema. Tutto ciò che un hacker dovrebbe fare per entrare con successo in un sistema mirato sarebbe eseguire Nmap su quel sistema, cercare le vulnerabilità e capire come sfruttarle. Tuttavia, gli hacker non sono le uniche persone che utilizzano la piattaforma software.

Nmap è illegale?

Utilizza Nmap illegale? L'utilizzo di Nmap non è esattamente un atto illegale poiché nessuna legge federale negli Stati Uniti vieta esplicitamente la scansione delle porte. Un uso efficace di Nmap può proteggere la rete del sistema dagli intrusi.

Come gli hacker utilizzano le porte aperte?

Gli hacker (o cracker) dannosi ("black hat") utilizzano comunemente software di scansione delle porte per scoprire quali porte sono "aperte" (non filtrate) in un determinato computer e se un servizio effettivo è in ascolto su quella porta. Possono quindi tentare di sfruttare potenziali vulnerabilità in tutti i servizi che trovano.

La scansione delle porte è legale?

Nella U.S., non esiste alcuna legge federale per vietare la scansione delle porte. Tuttavia, sebbene non esplicitamente illegale, la scansione di porte e vulnerabilità senza autorizzazione può metterti nei guai: ... Cause civili - Il proprietario di un sistema scansionato può citare in giudizio la persona che ha eseguito la scansione.

Che non è un tipo di scansione delle porte?

Visualizza rapporto risposta Discuti troppo difficile! 32. Che cos'è la scansione delle porte ?

...

Di più.

| 33. | Che non è un tipo di scansione delle porte ? |

|---|---|

| b. | Scansione SYN |

| c. | Scansione UDP |

| d. | Scansione di SISTEMA |

Cos'è il comando netstat?

Il comando netstat genera schermate che mostrano lo stato della rete e le statistiche del protocollo. È possibile visualizzare lo stato degli endpoint TCP e UDP in formato tabella, informazioni sulla tabella di routing e informazioni sull'interfaccia. Le opzioni utilizzate più di frequente per determinare lo stato della rete sono: s, r e i .

Cos'è lo strumento nikto?

Nikto è uno scanner di vulnerabilità da riga di comando software gratuito che analizza i server Web per file / CGI pericolosi, software server obsoleto e altri problemi. Esegue controlli generici e specifici del tipo di server. Inoltre acquisisce e stampa tutti i cookie ricevuti.

Qual è la differenza tra nmap e wirehark?

Entrambi strumenti molto utili, Nmap ti consente di scansionare un oggetto alla ricerca di porte in ascolto, scoprire servizi su una rete e altro ancora. Wireshark ti consente di registrare il traffico di rete e analizzarlo. Entrambi sfruttano winpcap per funzionare su Windows.

È possibile violare una porta filtrata?

Se si dispone di un sistema protetto da firewall e tutte le porte sono chiuse / filtrate, non è possibile hackerarlo utilizzando una vulnerabilità relativa a un servizio in esecuzione. A proposito, almeno le porte TCP 80/443 (HTTP / HTTPS) dovrebbero essere aperte, altrimenti quel PC non potrebbe accedere a Internet.

Cos'è Nmap principiante?

Network Mapper (Nmap) è uno strumento di scansione di rete e rilevamento host molto utile durante diversi passaggi del test di penetrazione. ... Nmap è un'utilità molto potente che può essere utilizzata per: Rilevare l'host live sulla rete (host discovery) Rilevare le porte aperte sull'host (port discovery o enumerazione)

Linuxteaching

Linuxteaching