- Nmap è uno scanner di vulnerabilità?

- Come si esegue una scansione delle vulnerabilità?

- Gli hacker usano nmap?

- A cosa serve la scansione Nmap?

- Perché la scansione delle porte è pericolosa?

- La scansione di Nmap è illegale?

- Quali sono i 4 principali tipi di vulnerabilità?

- Qual è il motore di scansione delle vulnerabilità più popolare?

- Quanto tempo richiede una scansione di vulnerabilità?

- È illegale Nmap Google?

- Cosa può fare un hacker con le porte aperte?

- In che modo gli hacker scansionano le porte?

Nmap è uno scanner di vulnerabilità?

Nmap, abbreviazione di Network Mapper, è uno strumento gratuito e open source per la scansione delle vulnerabilità e la scoperta della rete. Gli amministratori di rete utilizzano Nmap per identificare quali dispositivi sono in esecuzione sui loro sistemi, scoprire gli host disponibili ei servizi che offrono, trovare le porte aperte e rilevare i rischi per la sicurezza.

Come si esegue una scansione delle vulnerabilità?

- Passaggio 1: condurre l'identificazione e l'analisi dei rischi. ...

- Passaggio 2: criteri e procedure di scansione delle vulnerabilità. ...

- Passaggio 3: identificare i tipi di scansioni di vulnerabilità. ...

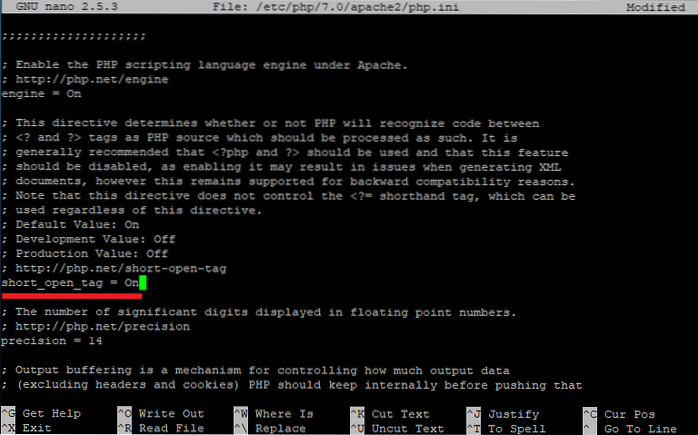

- Passaggio 4: configurare la scansione. ...

- Passaggio 5: eseguire la scansione. ...

- Passaggio 6: valutare e considerare i possibili rischi. ...

- Passaggio 7: interpretare i risultati della scansione.

Gli hacker usano nmap?

Nmap può essere utilizzato dagli hacker per ottenere l'accesso a porte non controllate su un sistema. Tutto ciò che un hacker dovrebbe fare per entrare con successo in un sistema mirato sarebbe eseguire Nmap su quel sistema, cercare le vulnerabilità e capire come sfruttarle. Tuttavia, gli hacker non sono le uniche persone che utilizzano la piattaforma software.

A cosa serve la scansione Nmap?

Fondamentalmente, Nmap è uno strumento di scansione di rete che utilizza pacchetti IP per identificare tutti i dispositivi connessi a una rete e per fornire informazioni sui servizi e sui sistemi operativi in esecuzione.

Perché la scansione delle porte è pericolosa?

Quanto sono pericolose le scansioni delle porte? Una scansione delle porte può aiutare un utente malintenzionato a trovare un punto debole per attaccare e penetrare in un sistema informatico. ... Solo perché hai trovato una porta aperta non significa che puoi attaccarla. Tuttavia, una volta trovata una porta aperta che esegue un servizio di ascolto, è possibile analizzarla per individuare eventuali vulnerabilità.

La scansione di Nmap è illegale?

L'utilizzo di Nmap non è esattamente un atto illegale poiché nessuna legge federale negli Stati Uniti vieta esplicitamente la scansione delle porte. Un uso efficace di Nmap può proteggere la rete del sistema dagli intrusi. Tuttavia, la scansione delle porte non approvata per qualsiasi motivo può farti imprigionare, licenziare, squalificare o persino vietare dal tuo ISP.

Quali sono i 4 principali tipi di vulnerabilità?

I diversi tipi di vulnerabilità

Nella tabella sottostante sono state identificate quattro diverse tipologie di vulnerabilità, Umano-Sociale, Fisica, Economica e Ambientale e le perdite dirette e indirette associate. La tabella fornisce esempi di tipi di perdite.

Qual è il motore di scansione delle vulnerabilità più popolare?

I 10 migliori software di scansione delle vulnerabilità

- IBM Security QRadar.

- InsightVM (Nexpose)

- Rileva Deep Scan.

- Intruso.

- Acunetix Vulnerability Scanner.

- Qualys Cloud Platform.

- AlienVault USM (da AT&T Cybersecurity)

- Netsparker.

Quanto tempo richiede una scansione delle vulnerabilità?

Quanto tempo è necessario per eseguire una scansione delle vulnerabilità? Una scansione delle vulnerabilità richiederà 20-60 minuti, a seconda del numero di IP, mentre le scansioni web potrebbero richiedere fino a 2-4 ore per essere completate.

È illegale Nmap Google?

Nella U.S., non esiste alcuna legge federale per vietare la scansione delle porte. Tuttavia, sebbene non esplicitamente illegale, la scansione di porte e vulnerabilità senza autorizzazione può metterti nei guai: ... Cause civili - Il proprietario di un sistema scansionato può citare in giudizio la persona che ha eseguito la scansione.

Cosa può fare un hacker con le porte aperte?

Gli hacker (o cracker) dannosi ("black hat") utilizzano comunemente software di scansione delle porte per scoprire quali porte sono "aperte" (non filtrate) in un determinato computer e se un servizio effettivo è in ascolto su quella porta. Possono quindi tentare di sfruttare potenziali vulnerabilità in tutti i servizi che trovano.

In che modo gli hacker scansionano le porte?

Durante una scansione delle porte, gli hacker inviano un messaggio a ciascuna porta, uno alla volta. La risposta che ricevono da ciascuna porta determina se viene utilizzata e rivela potenziali punti deboli. I tecnici della sicurezza possono condurre regolarmente la scansione delle porte per l'inventario di rete e per esporre possibili vulnerabilità di sicurezza.

Linuxteaching

Linuxteaching